Características principales de TecAccess

El software de control de accesos TecAccess ofrece una solución flexible en cualquier instalación de control de accesos, tiene un precio altamente competitivo y es muy fácil de instalar y configurar.

TecAccess incluye una amplísima gama de funcionalidades y ofrece una flexibilidad total al permitir desarrollos a medida de manera fácil, específicos para cada cliente. Sin ninguna duda esta es una de las características más diferenciales de tecisa: su capacidad para adaptar su solución estándar a las particularidades de cada cliente.

La mejor opción para realizar control de accesos

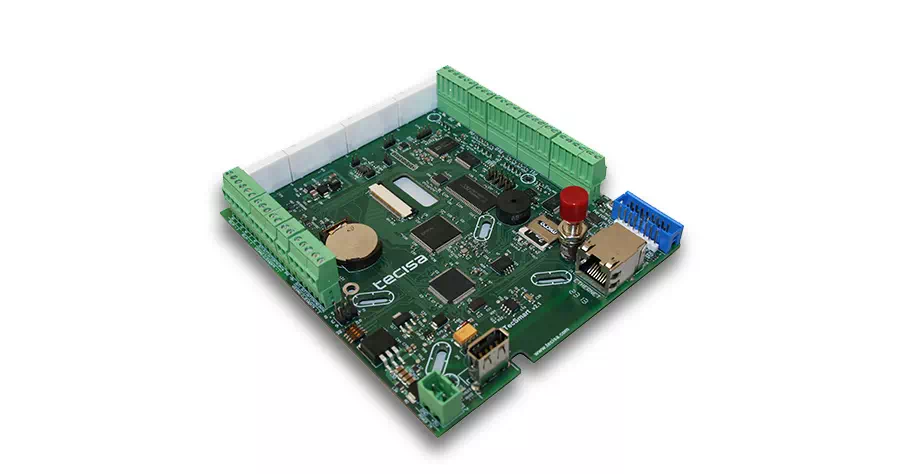

TecAccess ofrece junto a nuestras controladoras, TecSmart y TecXpand, y los lectores de identificación un sistema de control de accesos moderno y en constante evolución diseñado para proporcionar una solución económica para la gestión y control de accesos.Proporciona un sistema en red que permite ser instalado de forma escalable y distribuida mediante comunicación IP, con una gestión centralizada y posibilidad de funcionamiento online u offline, preparado además para su integración con otros sistemas.

Completas funcionalidades para realizar un control de accesos efectivo

Permite conocer los accesos producidos, controlar la estancia de los usuarios por zonas, etc.

El sistema incluye por defecto informes predeterminados que muestran información de accesos, presencia, estancia, etc. permitiendo además exportar esos listados a diferentes formatos (Excel, Word, PDF, etc.) o realizar la impresión de los mismos.Admite aplicar multitud de filtros a la hora de realizar la explotación de la información: fecha, hora, nombre de usuario, zonas, puntos de acceso, etc.

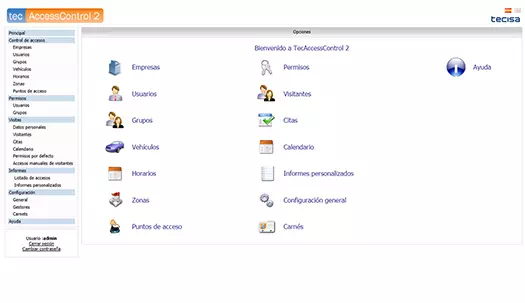

- Interfaz sencilla e intuitiva para un fácil manejo e instalación

Es un software potente y sofisticado, a la vez que muy intuitivo, amigable y de fácil aprendizaje para los operadores, con asistentes que facilitan el trabajo.

Ofrece además de un fácil manejo, una sencilla configuración y rápida instalación, reduciendo así enormemente los costes de implantación del sistema.

Totalmente escalable para adaptarse a ampliaciones futuras

Su arquitectura totalmente escalable le permite ofrecer una solución óptima para todo tipo de instalaciones, tanto pequeñas como grandes, donde existan requisitos estrictos de alta seguridad con múltiples zonas a controlar y multitud de usuarios.

Para ofrecer la máxima rentabilidad al cliente y adaptarse a las necesidades de cada instalación, TecAccess está compuesto por un módulo base y diferentes módulos opcionales totalmente integrables.

Su gran capacidad le permite gestionar un número ilimitado de controladoras, usuarios, tarjetas, huellas, matrículas, grupos, horarios, etc.

Su estructura modular y escalable permite ampliaciones futuras de los sistemas, aprovechando lo instalado y minimizando así los costes de futuras ampliaciones.

Habla con nuestros expertos

+34 914 321 230 (Madrid) / +34 976 481 481 (Zaragoza)

o Contacta con nosotros

Funcionalidades destacadas de TecAccess

Gestión de usuarios

- Acceso basado en usuarios y roles. Integración con dominios de Active Directory para utilizar el mismo usuario y contraseña de Windows en el uso de la aplicación.

- Gestión de caducidad de contraseñas.

- Usuarios identificados por sus datos personales, fotografía y título (tarjeta de acceso, huella dactilar, etc.).

- Sistema de alta de usuarios mediante la captura de datos con escaneo de DNI o pasaporte.

- Permite integrar escáner de documentos (DNI, Pasaporte, NIE) para agilizar el alta, mediante la captura automática de datos.

- Asignación de títulos (tarjeta, huella o registro facial) a usuarios. Permite caducidad de títulos. Posibilidad de asignar más de un título a cada usuario, para dobles identificaciones, instalaciones de mayor seguridad, con tecnología de identificación diferentes por zona, etc.

- Permisos de acceso asociados a fechas, horarios y puntos de acceso.

- Creación de grupos con diferentes permisos de acceso para simplificar la tarea de asignación de permisos a los usuarios finales.

- Gestión de empresas, para asignar posteriormente a los usuarios y visitantes. Permite deshabilitar temporalmente permisos de accesos a una empresa y con ello a todos sus usuarios.

- Diseñador de tarjetas: El sistema tiene incorporado un diseñador de tarjetas de forma nativa para crear tarjetas de acceso de proximidad personalizadas, incorporando códigos QR, etc.

Control en tiempo real

- Control exhaustivo en tiempo real de todas las personas que han entrado y/o salido del edificio.

Posibilidad de realizar aperturas o cierres de medios de acceso de forma remota.

- Control exhaustivo en tiempo real de todas las personas que han entrado y/o salido del edificio.

Integración con sistemas de control documental CAE

- Tecisa incluye en su catálogo de productos soluciones de integración con varias plataformas CAE como Coordyna, Coordinaware y Construred.En los clientes que requieren estas prestaciones se realiza una fase de consultoría para definir cómo gestionar y establecer los permisos de acceso en función de la situación en el CAE de la persona que quiere acceder a la instalación. Conocidos los requisitos se lleva a cabo el desarrollo y adaptación de la solución standard para conseguir por ejemplo, las siguientes particularidades:

- Posibilidad de trabajar con varios CAEs distintos en la misma instalación.

- Posibilidad de tener dos instancias del mismo CAE pero de empresas distintas en una misma instalación.

- Asignación a cada usuario del CAE que debe cumplir para acceder a la instalación.

- Evitar el chequeo de CAE a determinados usuarios

- Posibilidad de elegir entre distintas opciones de conexión con el CAE:

- Conexión online: Se conecta con el CAE en cada acceso a través de webservice.

- Conexión offline: En cada acceso, los permisos se validan contra una base de datos que se sincroniza periódicamente con el CAE. Habitualmente, aunque la conexión con el CAE siempre se establezca en online, utilizamos la base de datos para dar solución a al acceso en caso de problemas de conexión.

- Notificación al CAE del acceso.

- Tecisa incluye en su catálogo de productos soluciones de integración con varias plataformas CAE como Coordyna, Coordinaware y Construred.En los clientes que requieren estas prestaciones se realiza una fase de consultoría para definir cómo gestionar y establecer los permisos de acceso en función de la situación en el CAE de la persona que quiere acceder a la instalación. Conocidos los requisitos se lleva a cabo el desarrollo y adaptación de la solución standard para conseguir por ejemplo, las siguientes particularidades:

Gestión de la infraestructura

- Configuración de la topología de la instalación.

- Definición de las zonas y los puntos de acceso que las comunican, asignación de los dispositivos de acceso (barreras, tornos, lectores, etc.) y asociación de los permisos de los usuarios y grupos a las diferentes zonas directamente.

- Posibilidad de encriptar la información en las diferentes capas de transporte de datos y en la propia base de datos.

- Posibilidad de asignar cámaras IP en los puntos de acceso, para ver en tiempo real la imagen o grabaciones en esos puntos, sin necesidad de módulos adicionales, muy práctico para instalaciones sencillas.

- Permite utilizar múltiples tecnologías de identificación: Proximidad, huella dactilar, reconocimiento facial, e-DNI, matrículas, TAGs, etc.

- Permite combinar diferentes tecnologías de identificación para un mismo usuario, por tipología de usuario, por punto de acceso, etc.

- Control de aforo

- Posibilidad de implementarlo, siempre que haya control de tránsito, incluso en modo de funcionamiento off line

- Según reglas definidas realizar acciones:

- Lanzar alarma si se queda una persona sola más de X segundos

- Lanzar alarma en caso de aforo mínimo de X personas

- Definir máxima duración de estancia de las personas en una zona para una vez superado ese tiempo lanzar alarma. Tiempo parametrizable por zona

- Doble autorización en el software de control de accesos para realizar ciertas acciones o para acceder al sistema. Sistema de nominado 4 Ojos: dos personas tienen que validar la acción

- Doble identificación, de dos personas, para apertura de ciertas puertas

- Inhibición de lectores

- De forma manual a través de software de gestión

- De formar automática al producirse ciertas reglas, p.e., cuando se vacía una zona

- Habilitación de lectores

- Para activar lectores es necesario que haya pasado un tiempo programable mínimo

- Sólo posible habilitar lectores en función del perfil de usuario

- En la acción de habilitación es imprescindible motivar el acto mediante la escritura de un texto descriptivo

- Nivel de seguridad de la instalación

- Cambio de nivel mediante software de control de accesos, para aumentar el nivel de seguridad en función de circunstancia especiales, cambiando por tanto los permisos de acceso

- Personalización y diseño a medida de TecAccess

- La modularidad en el diseño de la solución TecAccess nos permite abordar diseños personalizados de la aplicación, adaptándonos a cualquier requisito que pueda plantear el proyecto.

Nuestras soluciones

También te puede interesar

Electrónicas de control de acceso

ACU Grado 4